FreakOut, nuovo botnet scoperto ma attacca solo su alcuni sistemi!

L’informatica ragiona e si comporta non discostandosi molto da noi esseri umani, i vari sistemi possono godere di ottima salute oppure possono “ammalarsi“.

Questo è quello che recentemente sta accadendo ad alcuni sistemi Unix, vittima di una nuova botnet veicolo di un attacco informatico volto a infettare i sistemi, a prenderne il controllo, impartire comandi e a espandere l’infezione ad altri, un po’ come fanno i virus con noi umani.

FreakOut, questo è il nome del virus che l’azienda di cybersecurity CheckPoint ha deciso di assegnargli.

Stando alle dichiarazioni e alle analisi da loro compiute, l’obiettivo degli attacchi è creare una botnet IRC, che può essere successivamente utilizzata per diversi scopi, come attacchi DDoS o crypto-mining.

I sistemi attaccati sono i seguenti:

- TerraMaster TOS (TerraMaster Operating System) – il sistema operativo utilizzato per la gestione dei server TerraMaster NAS (Network Attached Storage);

- Zend Framework: una raccolta di pacchetti utilizzati nella creazione di applicazioni e servizi Web utilizzando PHP, con oltre 570 milioni di installazioni;

- Liferay Portal: un portale aziendale gratuito e open source. Si tratta di una piattaforma applicativa web scritta in Java che offre funzionalità per lo sviluppo di portali e siti web;

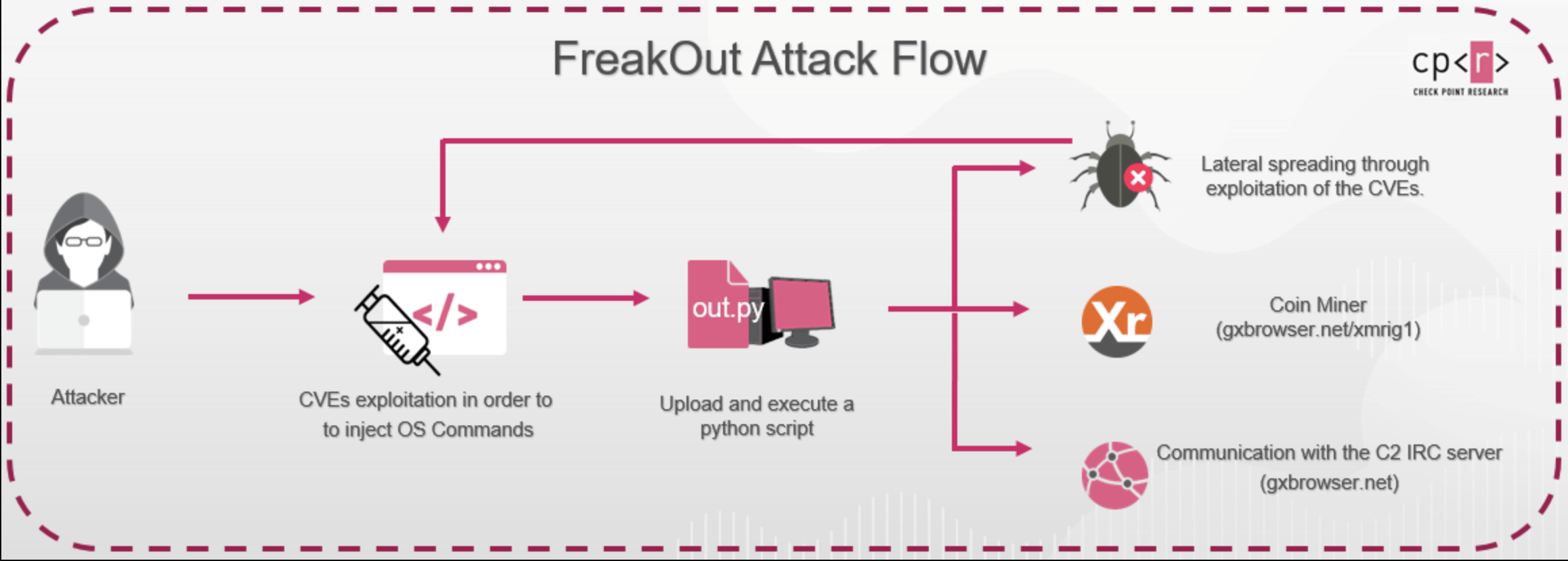

Questo attacco consente all’autore di caricare ed eseguire uno script Python sui server compromessi, in particolare per ogni sistema affetto abbiamo una CVE specifica:

- CVE-2020-28188: la vulnerabilità è causata da una mancanza di convalida dell’input nel parametro “events” nella pagina PHP “makecvs” (/include/makecvs.php). Ciò consente a un utente malintenzionato remoto non autenticato di iniettare comandi nel sistema e ottenerne il controllo.

- CVE-2021-3007: questa vulnerabilità è causata dalla non protezione di un oggetto, l’attaccante abusa della funzionalità Zend3 (che carica le classi dagli oggetti) utilizzandolo per caricare ed eseguire codice dannoso. Il codice può essere caricato utilizzando il parametro “callback”, che inserisce un codice dannoso al posto dell’array “callbackOptions”.

- CVE-2020-7961: la vulnerabilità sfrutta l’unmarshalling di Java tramite JSON-WS utilizzandolo per la comunicazione con oggetti remoti. Lo sfruttamento della vulnerabilità consente all’autore dell’attacco di fornire un oggetto dannoso e l’esecuzione di codice da remoto.

In tutti gli attacchi, la prima mossa è provare a eseguire diverse sintassi dei comandi per scaricare ed eseguire uno script chiamato “out.py“.

Dopo che lo script è stato scaricato e gli sono stati concessi i permessi (utilizzando il comando “chmod”), l’aggressore tenta di eseguirlo utilizzando Python 2 anche se esso è in EOL (end-of-life), il che significa che l’aggressore presume che il dispositivo della vittima abbia prodotti obsoleti e non aggiornati.

Ogni dispositivo infetto è configurato per comunicare con un server C2, le credenziali di connessione vengono offuscate e codificate più volte.

Alla connessione iniziale al server, la conversazione inizia con il client che invia un messaggio dichiarando il proprio “nickname” e viene generato con questo formato:

[HAX | Sistema operativo | Tipo di macchina | Conteggio CPU ] 8-12 lettere casuali

Quando il server accetta questo messaggio, inizia la comunicazione.

Dopo una rapida serie di messaggi, il server fornisce al client le informazioni sui canali fornendo la seguente stringa “N3Wm3W” come chiave e password.

Il client può ora essere utilizzato come un nodo della rete botnet e accetta i messaggi di comando inviati dal server.

Fortunatamente tutti gli aspetti di questa botnet sono già stati identificati e le “cure” caldamente consigliate sono l’aggiornamento costante delle soluzioni, l’utilizzo di firewall e l’installazione di patch. Un po’ come di questi tempi lo sono i vaccini, mascherine e tanta prevenzione !

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.