BootHole, la vulnerabilità che impatta Secure Boot (e GRUB2)

La notizia della vulnerabilità, denominata BootHole, è stata appena resa nota da Eclypsium, società che si occupa di sicurezza informatica, e riguarderebbe tutti i sistemi che utilizzano Secure Boot… praticamente tutti i sistemi dal 2009 in poi.

UEFI, il successore del BIOS, richiede che un bootloader sia firmato da una CA per poter essere avviato. Se non trova corrispondenza tra quelle presenti nel database e validate, ne impedisce l’avvio. Tutto questo per evitare che qualche “bootkit” si riesca ad installare nella memoria fisica della scheda madre riuscendo a sopravvivere a qualunque tipo di wipe del disco.

Anche GRUB2 ha dovuto adeguarsi a Secure Boot seppur in in maniera un po’ diversa: considerando le incompatibilità di licenza tra i progetti open-source e quelli di terze parti, si utilizza shim. Questo loader contiene una CA self-signed che viene validata dalla CA di Microsoft e che, se tutto va bene, consente l’avvio del bootloader.

Sulla carta sembrerebbe piuttosto difficile compromettere un sistema simile anche perché richiederebbe privilegi elevati ma secondo Eclypsium non è così complesso visto che l’OS e suoi componenti sono pieni di bug per la “privilege escalation“

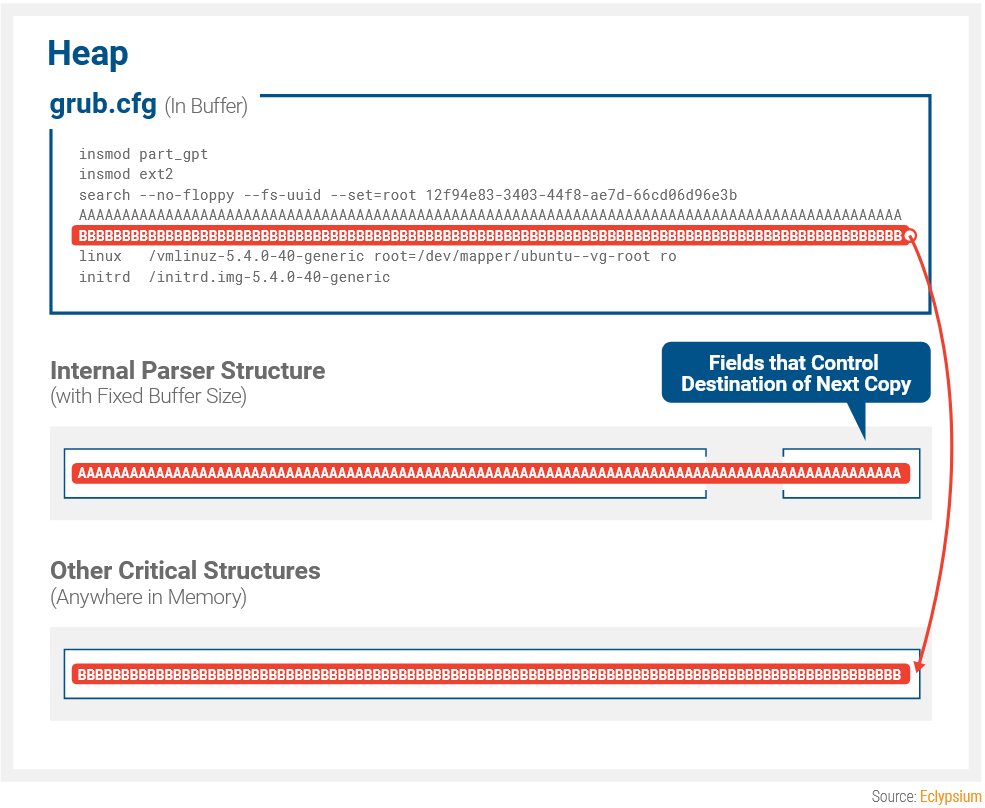

La vulnerabilità in questione attacca uno specifico file di GRUB2, il grub.cfg. Con una piccola modifica a questo file, si può scatenare un buffer overlflow ad ogni avvio del sistema ed usarlo poi per intaccare altre opzioni del grub.cfg eseguendo comandi malevoli all’interno dello stesso GRUB2.

La cosa più ovvia anche ai meno esperti è che essere vittima di un attacco simile vorrebbe dire ritrovarsi sicuramente con un bootloader non più legittimo… e senza averne il minimo sospetto.

E Secure Boot che fa? [semi cit.] Assolutamente nulla perché il grub.cfg non è firmato, così come molte altre componenti di GRUB2.

La conclusione non è delle migliori: al momento oltre 80 shim soffrono di questo problema (potremmo dire quasi tutte le ditribuzioni) ed anche tutti i sistemi che utilizzano Secure Boot con la CA standard UEFI di Microsoft.

Praticamente anche il tostapane è vulnerabile, figuriamoci una workstation.

Tutti i maggiori vendor di software ed hardware sono stati avvisati, tutti stanno correndo ai ripari e le patch (mitigation) dovrebbero arrivare a brevissimo.

Bene ma non benissimo per una cosa che si fa chiamare Secure Boot… ma si può sempre imparare e migliorare!

Fonte: https://www.miamammausalinux.org/2020/07/boothole-la-vulnerabilita-che-impatta-secure-boot-e-grub2/

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.

![[GUIDA] Linux: creiamo una mail temporanea da terminale con tmpmail 4 [GUIDA] Linux: creiamo una mail temporanea da terminale con tmpmail](https://www.lffl.org/wp-content/uploads/2020/09/tmpmail-mail-linux.jpg)