10 strumenti di sicurezza Linux per gli amministratori di sistema

Gli strumenti di sicurezza basati su Linux sono un vantaggio per gli amministratori di sistema per il monitoraggio della sicurezza della rete. Ecco 10 popolari e utili strumenti di sicurezza basati su Linux.

Negli ultimi tempi, l’aspetto della sicurezza della tecnologia dell’informazione ha ricevuto notevole attenzione e le grandi organizzazioni hanno potenziato i team di sicurezza per tenere sotto controllo le vulnerabilità nei loro sistemi e intraprendere azioni preventive o correttive appropriate. Lo stesso livello di impegno per il mantenimento della sicurezza non può essere visto nella maggior parte delle PMI, ma resta il fatto che eventuali lacune nella sicurezza potrebbero avere conseguenze disastrose per tutte le imprese, indipendentemente dalle loro dimensioni.

La sicurezza non deve sempre essere un affare enormemente costoso. In questo articolo, tratteremo di strumenti e distribuzioni basate su Linux per la gestione della sicurezza, che possono essere utilizzati per test di penetrazione, analisi forense, reverse engineering e così via.

Analizzatori di rete e scanner

Gli analizzatori di rete e gli scanner rappresentano una categoria importante di strumenti nell’arsenale di un amministratore di sistema per monitorare l’attività di rete dell’azienda. Gli strumenti di sicurezza Linux più usati in questa categoria sono i seguenti:

1. Wireshark:

Wireshark (precedentemente noto come Ethereal) è un potente analizzatore di pacchetti per gli amministratori di sistema. Le sue caratteristiche includono la cattura in tempo reale dei pacchetti; sfogliare il contenuto del pacchetto; e, comprendendo vari protocolli e le loro parti.

2. NMAP:

Un altro strumento di sicurezza basato su Linux è NMAP, uno scanner di sicurezza indispensabile. Analizza i pacchetti IP grezzi e fornisce quindi dettagli sugli host live nella rete insieme alle informazioni di banner, alle porte, ai servizi e alle versioni in esecuzione. Qualsiasi strumento aperto involontariamente sul sistema di destinazione può essere rilevato dallo strumento e possono essere intraprese le azioni necessarie. Sono disponibili due versioni di NMAP, un’interfaccia a riga di comando e un’interfaccia utente grafica nota come Zenmap. Sebbene entrambi abbiano funzionalità essenzialmente identiche, la versione GUI ha profili di scansione incorporati per eseguire prontamente la scansione del target.

Inoltre è uno scanner di sicurezza che agisce, come suggerisce il sua nome, creando la mappa di una rete.

Lo strumento gratuito e open source viene utilizzato principalmente per il controllo della sicurezza e della rete, ma può essere impiegato anche per attività di routine come l’inventario di rete, la gestione degli aggiornamenti dei servizi e il monitoraggio del tempo di attività dell’host o del servizio.

Figura 1. NMAP in azione

La figura 1 mostra la scansione NMAP del target, con le porte del sistema, i servizi in esecuzione e anche gli stati delle porte. È inoltre possibile visualizzare le informazioni del banner del target, tramite la funzione di rilevamento del sistema operativo. Informazioni complete sul set di comandi NMAP sono disponibili all’indirizzo: http://www.computerhope.com/unix/nmap.htm .

3. Malware, scanner antivirus

La piattaforma Linux sta vedendo lo sviluppo di antivirus e altri strumenti per migliorare la sicurezza e per rendere le cose facili a tutti. Tra gli strumenti di sicurezza basati su Linux, ClamAV è un programma software antivirus scritto esclusivamente per una distribuzione Linux. È progettato per rilevare Trojan, virus, malware e altre minacce sul sistema. Per cercare i rootkit nelle tue distro, i programmi prontamente disponibili sono chRootkit e Rootkit Hunter.

Strumenti di rilevamento delle intrusioni

Questa categoria di strumenti di sicurezza basati su Linux comprende strumenti ampiamente utilizzati per il rilevamento delle intrusioni. È fondamentale che gli amministratori dispongano di strumenti IDS nel kit, in quanto una rete aziendale è sempre suscettibile agli attacchi di hacker malintenzionati che intendono rubare dati.

4. Snort:

Tra gli strumenti basati su Linux per la sicurezza, Snort è uno strumento open source molto potente che aiuta a rilevare gli intrusi e mette in evidenza attacchi malevoli contro il sistema. In effetti, Snort è semplicemente un filtro di pacchetti. Ma il vero valore di questo strumento sta nel rilevamento degli attacchi basato sulla firma, analizzando i pacchetti che Wireshark o tcpdump non sono in grado di analizzare.

Figura 2. Directory Snort

La Figura 2 mostra la directory /etc/snort nella distro Backtrack Linux. Qui possiamo vedere il snort.conf e le regole. Snort.conf è il file in cui si specifica “rete interna” (IP sicuro) e “rete esterna” (IP potenzialmente pericolosi).

>>>>>>>> snort.conf >>>>>>>>

Var HOME_NET <indirizzoip>

Var EXTERNAL_NET <indirizzoip>

L’abilità nell’uso di snort risiede nella configurazione delle sue regole, in modo tale che il traffico legittimo sia consentito e il traffico illegittimo sia contrassegnato.

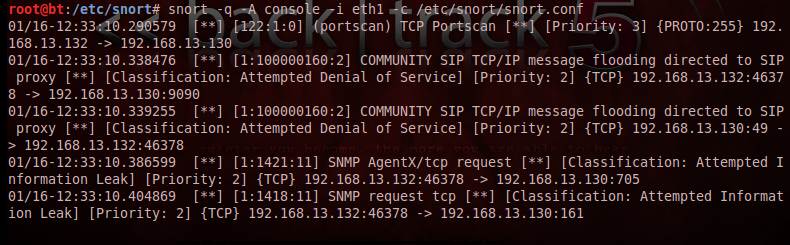

Figura 3. Allarmi Snort

La Figura 3 mostra uno screenshot di avvisi di snort per una scansione delle porte sul bersaglio dal sistema di attacco. Allo stesso modo, lo snort può essere utilizzato per avvisi di carico utile malevolo o qualsiasi altro rumore nella rete, in base all’analisi delle firme di attacco.

5. NIKTO:

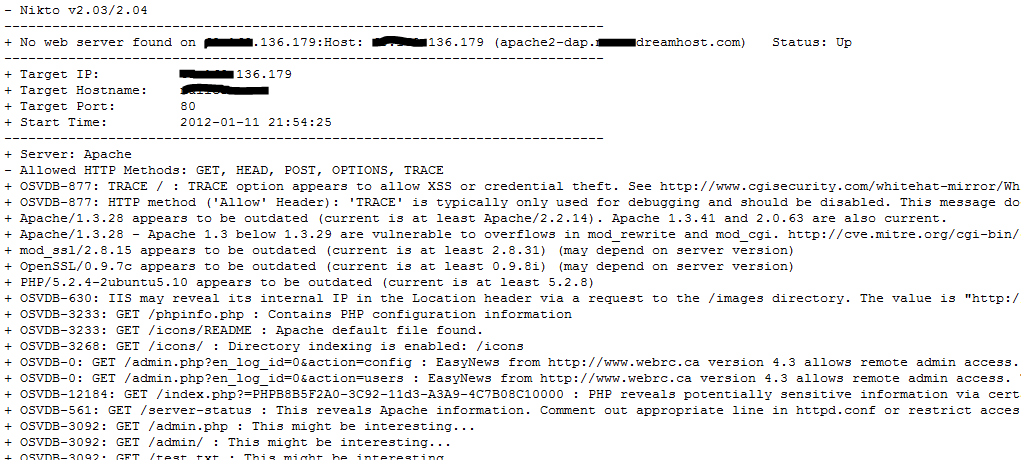

NIKTO è un altro scanner di server Web open source che verifica i server Web per file CGI potenzialmente pericolosi. Esegue anche analisi specifiche della versione, come l’identificazione di strutture obsolete. NIKTO può anche essere utilizzato per testare i sistemi IDS. Si deve notare che ogni rapporto di prova o di controllo non indica necessariamente un problema di sicurezza, quindi la persona che analizza i report di NIKTO deve fare attenzione a questo proposito. La Figura 4 mostra uno screenshot di un report NIKTO su un server Web.

Figura 4. Schermata del report NIKTO

6. Quadro Metasploit:

Metasploit è uno dei più popolari strumenti di sicurezza basati su Linux. È iniziato come un gioco di networking, ma è diventato un framework di sviluppo degli exploit. Metasploit contiene un ampio set di moduli per varie applicazioni nell’amministrazione di rete.

Figura 5. Cartella Src in SPIKE

7 . SPIKE:

SPIKE è uno strumento di rete che aiuta a comprendere vari protocolli. E’ utile quando si prova un’applicazione per comportamenti anomali come overflow del buffer e overflow dello stack. Questo è uno strumento di test di stress molto importante, sia sulla rete che sull’applicazione.

Il funzionamento di SPIKE è basato su script spike, che hanno l’estensione .spk. La cartella ‘src’ di spike ha molti script che possono essere utilizzati per l’analisi di un’applicazione/rete. La Figura 5 mostra la cartella src di SPIKE.

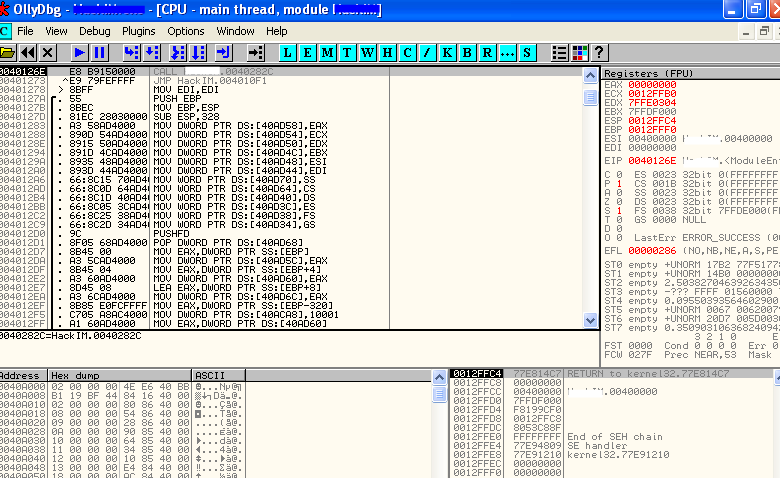

Figura 6. Debugger di Ollydbg

8. Debugger di Ollydbg:

Il debugger di Ollydbg è una comoda utility per aiutare a capire un’applicazione invertendola e analizzando le chiamate alla memoria e varie altre DLL. Anche se questo framework è più importante per le piattaforme Windows, gli utenti Linux possono verificarlo nella distro Backtrack Linux. Come accennato in precedenza, l’integrazione dei debugger con SPIKE può essere molto utile durante i test di sicurezza.

9 . Scanner di vulnerabilità di Nessus:

Nessus è uno strumento di vulnerabilità e controllo della rete automatizzato basato su Windows e Linux. Il sistema monitora il traffico di rete per esporre vulnerabilità quali l’iniezione SQL, lo scripting cross-site, le patch mancanti nel sistema, i server vulnerabili e così via. Il framework funziona eseguendo un server Nessus che si aggiorna costantemente per gli ultimi plug-in. Mentre questo strumento di sicurezza basato su Linux deve essere acquistato per uso commerciale, gli utenti domestici possono scaricarlo gratuitamente.

10. Distribuzioni di sicurezza basate su Linux:

Ci sono varie distribuzioni di sicurezza di Linux disponibili su Internet. Queste distro di sicurezza dispongono di strumenti e framework preinstallati per il monitoraggio del traffico, l’esecuzione di test di penetrazione e altre analisi relative alla sicurezza. Qui ci sono alcuni notabili:

- Backtrack Linux – Una distribuzione per testare sistemi molto popolare.

- Matriux – Una versione indiana di Backtrack, con strumenti di test preinstallati.

- Remnux – Una distribuzione Linux utilizzata principalmente per l’esecuzione di applicazioni forensi.

Se vuoi sostenermi, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che ho nel mio sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul mio negozio online, quelle mancanti possono essere comunque richieste.

Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.

![[Guida] Automatizzare eventi da mouse o tastiera con Atbswp Macro Recorder 8 [Guida ] Automatizzare eventi da mouse o tastiera con Atbswp Macro Recorder](;https://www.lffl.org/wp-content/uploads/2020/05/atbswp.png)