BootKitty: UEFI bootkit difficile da sfruttare per Linux in dettaglio

Dopo l’articolo che annunciava la scoperta di Bootkitty, pubblicato su questo blog qualche giorno fa, ecco un articolo più tecnico che ne esplica le modalità di funzionamento nei dettagli.

Vi ricordate di LogoFAIL? È una vulnerabilità di cui abbiamo parlato ormai un anno fa che sfruttava l’immagine usata dai dispositivi di boot per attaccare il sistema e sostanzialmente fornire un parco giochi per tutti i rootkit.

Ora, al netto della vulnerabilità specifica, la vicenda ha sostanzialmente aperto un vaso di Pandora per tutti gli utenti Linux, i quali magari hanno vissuto con la convinzione (errata) di essere meno vulnerabili rispetto agli utenti Windows, grazie alla robustezza del modello di permessi del sistema operativo e alla trasparenza garantita dalla sua natura open source.

Del fatto che non si possa stare tranquilli su questo fronte è ulteriore prova Bootkitty, un bootkit UEFI progettato per compromettere i sistemi Linux di cui parla ampiamente questo articolo di ARS Techninca, il quale segna una ulteriore importante svolta, sebbene al momento appaia meno temibile rispetto agli omologhi per Windows.

Ma partiamo dall’inizio: cosa sono i bootkit UEFI? Si tratta di malware che attaccano il bootloader o il firmware stesso, insediandosi in una fase del processo di avvio antecedente al caricamento del sistema operativo. Questo è l’aspetto più importante della superficie di attacco, poiché consente di sopravvivere anche in caso di rimozione o formattazione del disco rigido.

Ad oggi di questi malware ne sono stati scoperti prevalentemente associati a Windows, ma Bootkitty dimostra che gli attaccanti stanno esplorando possibilità simili anche su Linux.

L’articolo racconta lo studio dei ricercatori di sicurezza di ESET, pubblicato a questo link, i quali hanno registrato l’attacco su GRUB, inizialmente definendolo unkillable (il che lo avrebbe sostanzialmente reso invincibile) per poi fortunatamente rivedere la valutazione, viste le numerose limitazioni in termini di compatibilità, difetti tecnici e incapacità di superare la protezione crittografica offerta da UEFI Secure Boot, limitando così le opportunità di infezione a dispositivi senza questa funzione abilitata o già compromessi da attacchi precedenti.

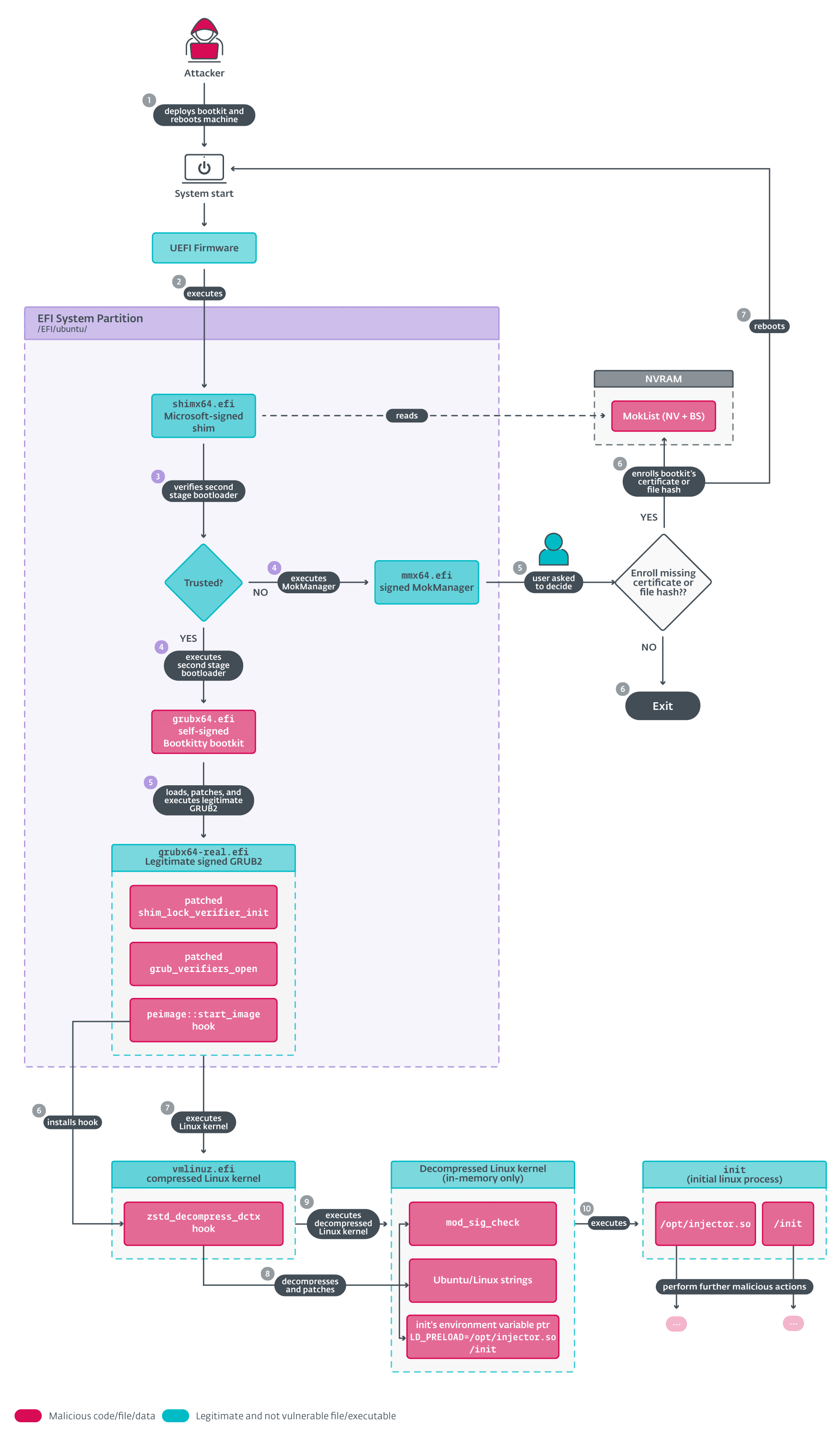

Il flusso di esecuzione di Bootkitty in ogni caso viene descritto così:

- Esecuzione e modifica del bootloader GRUB: Il malware intercetta e altera il bootloader legittimo per eseguire codice non autorizzato.

- Patching del caricatore EFI del kernel Linux: Una seconda modifica avviene nel caricatore EFI del kernel, introducendo codice malevolo.

- Manipolazione del kernel Linux decompresso: Bootkitty applica patch al kernel Linux una volta decompresso (sebbene il processo sia soggetto a errori che possono causare malfunzionamenti anziché compromissioni).

Per un riassunto c’è un bello schema chiarificatorio:

L’obiettivo del bootkit, per quanto il funzionamento sia certamente complesso, è invece più che chiaro: controllare il processo di avvio per eseguire codice arbitrario prima che il sistema operativo entri in funzione.

Ora, prima di dire “se vabbeh, è praticamente impossibile venire infettarti”, conviene leggere quanto osservato dai ricercatori ESET, i quali affermano “anche se Bootkitty non rappresenta al momento una minaccia reale per la maggior parte dei sistemi Linux, sottolinea la necessità di essere preparati per potenziali minacce future“.

Questa preparazione diventa particolarmente importante considerando che attualmente esistono pochi strumenti per rilevare compromissioni a livello di UEFI su qualsiasi piattaforma, Windows o Linux, e passa dall’abilitazione di Secure boot, agli aggiornamenti applicati con regolarità oltre che all’uso di altri strumenti.

Questi strumenti, tool nominati Trusted Platform Module (TPM) o tecnologie simili, prima o dopo diventeranno lo standard, soprattutto se la frequenza di queste rilevazioni non diminuirà.

Lo diciamo da sempre, e la scoperta di Bootkitty non fa altro che confermarlo: stare tranquilli pensando di usare Linux anziché Windows è una pia illusione.

Raoul Scarazzini

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.