Stargazers Ghost Network, una rete di 3000 account GitHub che hanno un solo ed unico scopo: diffondere malware in forma distribuita

Se la notizia che stiamo per raccontare rappresenti qualcosa di inedito lo lasciamo decidere al lettore, ma certamente dopo aver parlato dei commenti di GitHub che diffondevano malware mediante link all’apparenza certificati, anche questa nuova modalità di diffusione va ad aggiungersi alla lista dei metodi “creativi”.

A raccontare la vicenda è Bleeping Computer che riprende la ricerca dal titolo Stargazers Ghost Network pubblicata da Check Point e spiega come sia stato creato quello che è stato battezzato come Distribution-as-a-Service (DaaS) per i malware da parte di un attore non ben definito di nome “Stargazer Goblin”, per l’appunto.

La rete di distribuzione denominata Stargazers Ghost Network è formata da repository GitHub insieme a siti WordPress compromessi che pubblicano archivi protetti da password contenenti malware. Nella maggior parte dei casi, questi malware sono nomi ben conosciuti, ma la parte inedita come dicevamo è quella relativa alla modalità.

Se vogliamo anche il numero è particolarmente significativo: si sta parlando infatti di 3000 account GitHub i quali, come accaduto anche nella sopracitata “truffa dei commenti”, fanno affidamento sul basso livello di attenzione riservato dagli utenti una volta che nell’indirizzo vedono il dominio github.com.

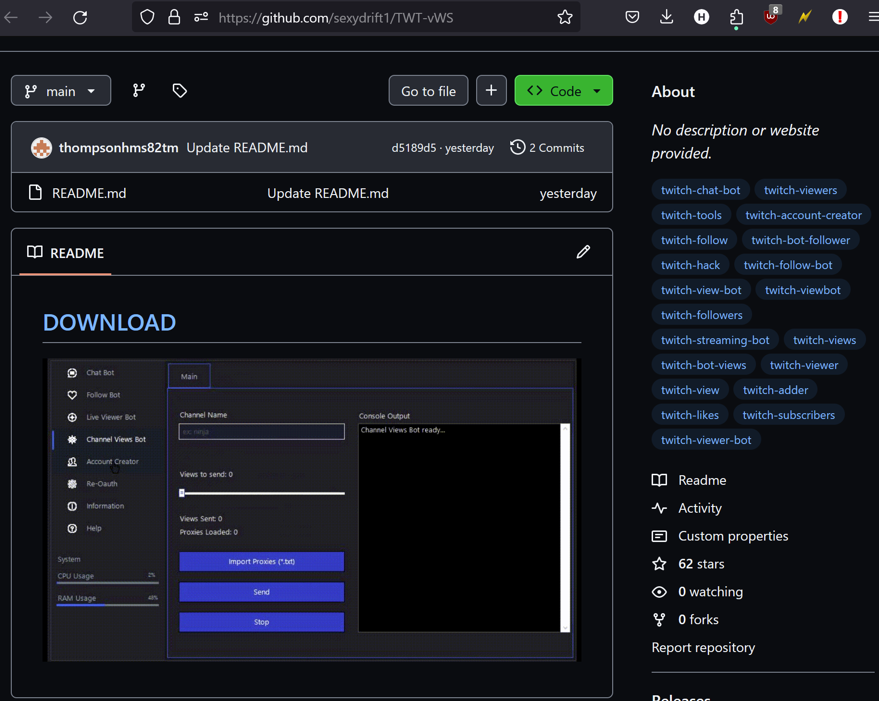

Come descrive l’articolo, i repository che fanno parte di Stargazers Ghost Network cambiano le regole del gioco fornendo per il repository dannoso un contrassegno ed una verifica fornita da più account GitHub, che ne supporta la legittimità.

Di fatto si tratta di repository che hanno stelle GitHub:

Poi vai a spiegare che quelle 62 stelle sono tutte dei fake che servono solo per legittimare un contenuto anomalo… Tendenzialmente quando (e se) la cosa si realizza è sempre troppo tardi.

L’altra cosa particolare di questa rete è la modalità con cui si auto alimenta, perché logicamente a qualcuno viene da domandarsi “ma non basta chiudere quegli account malevoli?”, e la risposta del perché non è così semplice è racchiusa in questo altro schema:

Quello che viene mostrato è il processo di manutenzione e ripristino della rete, che sembra essere automatico, poiché rileva account e repository bannati e riparandoli quando necessario. L’utilizzo di ruoli account diversi assicura che ci siano solo danni minimi quando e se GitHub interviene contro account o repository che hanno violato le sue regole.

Certo seppur la modalità sia particolare e ben articolata, non cambia la sostanza delle cose: alla fine il veicolo della maggior parte delle infezioni rimane l’elemento che sta tra la sedia e la tastiera, perché su quei link qualcuno ci clicca, e senza porsi molti problemi.

Raoul Scarazzini

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.