Risolto un difetto in Flatpak potenzialmente dannoso

Gli utenti Linux che si affidano a Flatpak per eseguire applicazioni desktop devono prestare attenzione a una recente scoperta.

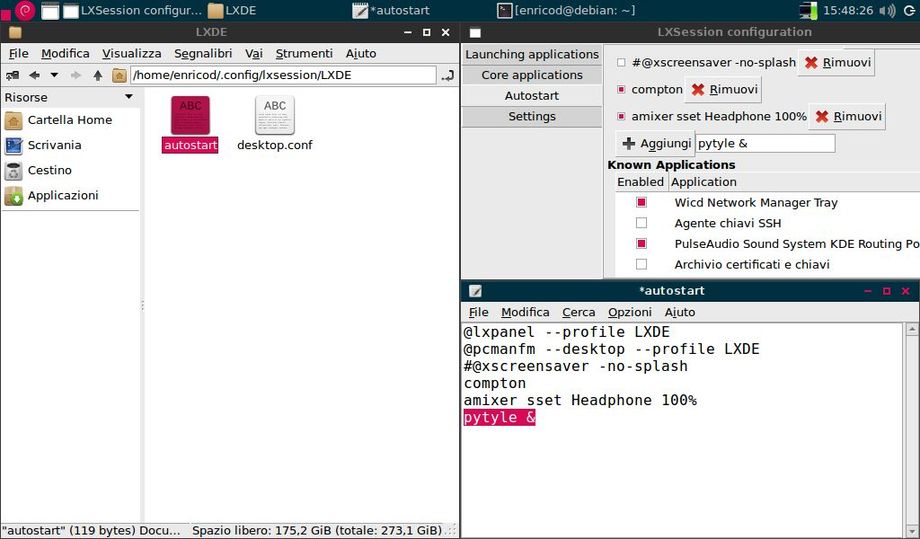

In Flatpak è stata rilevata una nuova vulnerabilità identificata come CVE-2024-32462, che potenzialmente consente ad applicazioni dannose di eseguire comandi al di fuori del proprio ambiente protetto.

In genere, le applicazioni eseguite in Flatpak sono limitate a un ambiente sicuro in cui non possono interagire con il sistema più ampio. Questa configurazione dovrebbe impedire a qualsiasi app dannosa di danneggiare il sistema sottostante.

Tuttavia, Gergo Koteles ha recentemente scoperto un difetto per cui un’applicazione Flatpak potrebbe aggirare questa sicurezza attraverso un meccanismo che coinvolge l’interfaccia xdg-desktop-portal.

La falla riguarda l’uso improprio del parametro --command, che può essere involontariamente indotto a eseguire comandi aggiuntivi. Gli attaccanti possono manipolare il sistema per eseguire comandi arbitrari al di fuori della sandbox di Flatpak inserendo una sequenza che include --bind.

Ciò potrebbe potenzialmente consentire a un’applicazione dannosa di causare danni più ampi al sistema dell’utente, interrompendo la funzionalità di sicurezza principale di Flatpak.

Per fortuna, il team Flatpak ha prontamente risposto con patch a questa vulnerabilità. Gli utenti sono fortemente incoraggiati ad aggiornare le proprie installazioni Flatpak alle seguenti versioni per garantire che siano protette:

- Per gli utenti del ramo stabile, Flatpak versione 1.14.6 o successiva.

- Per quelli che utilizzano rami stabili più vecchi, la versione 1.12.9 o 1.10.9 sono le scommesse sicure.

- Gli sviluppatori che utilizzano il ramo di sviluppo devono aggiornare alla versione 1.15.8 o successiva.

Tieni presente che le versioni di Flatpak precedenti alla 1.10.9, inclusa l’intera serie 1.8.x, non sono più supportate e non riceveranno questo aggiornamento cruciale.

È possibile eseguire un semplice test per verificare se il sistema è interessato. Installate una qualsiasi applicazione Flatpak ed eseguitela con il comando --command=--help seguito dall’ID dell’applicazione. Se il sistema restituisce un messaggio di errore che indica che il comando help non è stato trovato, l’installazione di Flatpak non è vulnerabile.

Tuttavia, se visualizza un output simile a quello del comando bwrap --help, significa che la vostra versione è ancora a rischio.

Per informazioni più dettagliate e aggiornamenti continui, visitate la pagina ufficiale degli avvisi di sicurezza di Flatpak su GitHub.

Fonte: https://github.com/flatpak/flatpak/security/advisories/GHSA-phv6-cpc2-2fgj

Fonte: https://linuxiac.com/flatpak-patch-addresses-major-sandbox-escape-flaw/

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.