100 mila repository infetti mettono sotto scacco GitHub, il nemico è una campagna di malicious repo confusion

Spento il giubilo per la presentazione di GitHub Copilot Enteprise, per modo di dire, visto che moltissimi utenti si stanno lamentando dei tantissimi permessi richiesti dall’applicazione, vedi questo articolo di Dev Class, in casa GitHub c’è un problema decisamente grosso con i repository che è stato descritto da Apiiro, un’azienda che si occupa di sicurezza.

L’attacco è ciò che viene definito un malicious repo confusion campaign, ossia una campagna di diffusione di repository finti. Come segnala Apiiro il problema riguarda qualcosa come 100 mila repository GitHub, un’enormità.

La modalità di attacco è decisamente semplice:

- Il repository viene clonato (esempi in questo senso sono TwitterFollowBot, WhatsappBOT, discord-boost-tool, Twitch-Follow-Bot e centinaia di altri).

- Il repository viene infettato con dei loader malware (astutamente non il malware in sé, ma del codice che lo carica).

- Il repository viene caricato su GitHub con lo stesso identico nome, ma ovviamente in un’organizzazione diversa.

- Il repository viene forkato qualche migliaia di volte e promosso nei vari canali per abilitarne l’immagine.

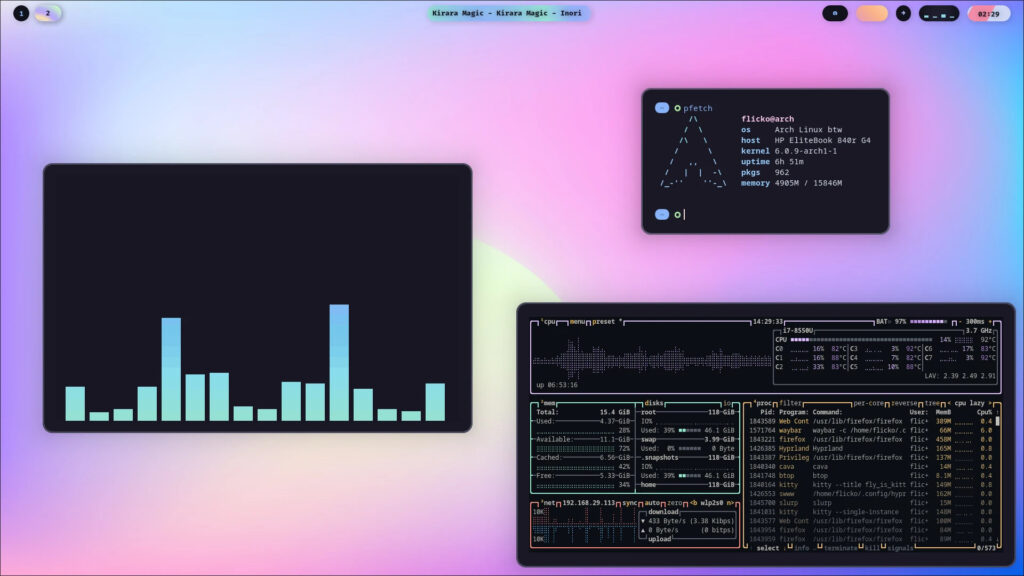

L’articolo dimostra anche cosa avviene effettivamente quando il codice malevolo viene eseguito, mediante un’illuminante gif animata:

Anche se i fork vengono rimossi abbastanza velocemente (poiché frutto di automazione e quindi facilmente identificabili) ma da quel che viene raccontato circa 1% sfugge e continua a far danni. Per la cronaca, contando anche i fork rimossi siamo nell’ordine del milione.

In un’altra gif animata viene data la misura effettiva dei numeri:

E sì, sono impressionanti.

L’attacco è in giro dal maggio 2023, ma nell’ultimo periodo ha subito una spinta decisamente notevole, come mostra questo grafico, che spiega anche da dove si è partiti.

Ricordate quando abbiamo parlato di PyPI e dei 3 pacchetti infetti che conteneva? Se ci eravamo preoccupati allora, figuriamoci dopo aver letto tutto questo.

Trattandosi in ogni caso di fork e di repository infetti che non risiedono nelle organizzazioni principali di GitHub, basterà avere l’accortezza di far riferimento solo alle sorgenti ufficiali.

Cioè, praticamente è impossibile finire infetti, giusto?

Raoul Scarazzini

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Fonte: https://apiiro.com/blog/malicious-code-campaign-github-repo-confusion-attack/

Fonte: https://www.miamammausalinux.org/2024/03/centomila-repository-infetti-mettono-sotto-scacco-github-il-nemico-e-una-campagna-di-malicious-repo-confusion/

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.