Nuovi ed inediti modi di fare crypto-mining scoperti da Acqua Security: backdoor nei cluster Kubernetes attraverso RBAC

C’è un nuovo ed entusiasmante metodo con cui i malintenzionati (qualcuno dice hacker, ma come sappiamo è un’offesa alla categoria) stanno riuscendo ad installare backdoor persistenti nei cluster Kubernetes che consentono di sfruttare la potenza computazionale degli stessi per effettuare crypto-mining.

La metodologia di attacco è particolare, perché sfrutta RBAC, ossia il Role Based Access Control di Kubernetes, l’API che consente di definire le politiche di accesso verso risorse ed azioni per gli utenti o i service account (di fatto la modalità con cui si assegnano i permessi ai Pod).

Il tutto è raccontato nello studio pubblicato da Aqua Security, azienda che si occupa di security in ambito cloud-native (vi dice niente Trivy?), dal titolo First-Ever Attack Leveraging Kubernetes RBAC to Backdoor Clusters.

L’attacco prevede la creazione di DaemonSet che avviano crypto-miner Monero i quali, “grazie” alla peculiare abilità di scalare da parte di Kubernetes, riescono a succhiare le risorse del cluster in maniera (purtroppo) molto efficace.

Lo studio spiega di come all’interno del cluster Kubernetes attaccato venga creato un intero set di permessi grazie ai quali la persistenza dell’applicazione incriminata viene garantita.

Nello specifico il ClusterRole creato è il seguente:

{

"apiVersion": "rbac.authorization.k8s.io/v1",

"kind": "ClusterRole",

"metadata":

{

"annotations": {},

"name": "system:controller:kube-controller"

"rules":

[

{

"apiGroups":

[

"*"

],

"resources":

[

"*"

],

"verbs":

[

"*"

],

},

{

"nonResourceURLs":

[

"*"

],

"verbs":

[

"*"

],

}

]

}

}Anche senza essere esperti di Kubernetes si fa in fretta a capire come tutti quegli “*” siano sintomo di permessi piuttosto ampi, ed in effetti di questo si tratta, la possibilità cioè di creare quel che si vuole nel cluster.

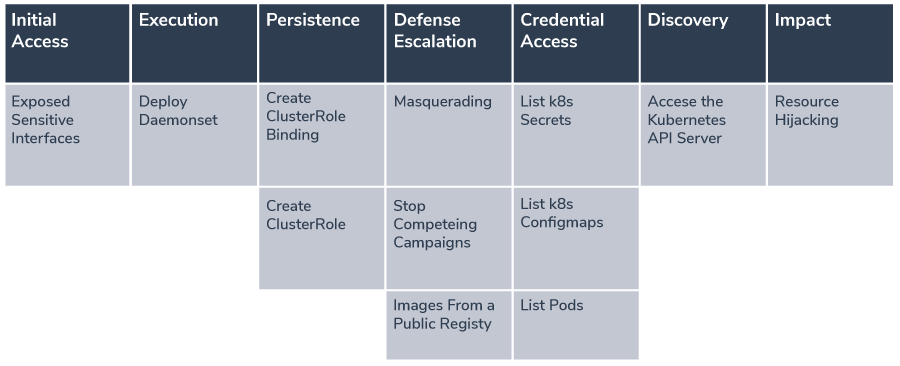

AquaSecurity ha compilato la tabella dell’attacco fornendo i dettagli dell’attacco utilizzando la matrice fornita da Microsoft, poiché il consueto MITRE ATT&CK framework non dispone (ancora) di una modalità di report per gli attacchi verso Kubernetes.

Questo il risultato:

Concludiamo con le domande di rito:

Come ci si “infetta”? Acqua Security ha identificato un container malevolo che si trova nel registry Docker dal nome “kuberntesio/kube-controller:1.0.1” e se controllate bene sì, manca un punto. Quindi nella sostanza il veicolo è quello dell’utilizzo di immagini confezionate ad arte per fregare la gente che non fa controlli sulle sorgenti usate.

Come ci si difende e si ripara la situazione? Oltre ad usare sempre registry crtificati, Aqua Security, e non potrebbe fare altrimenti, consiglia di usare tool quale il suo Trivy, in grado di rilevare e segnalare presenze sospette.

Tutto chiaro? Occhi aperti!

Raoul Scarazzini

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.