GIFShell, una reverse shell ottenuta dalle GIF di Microsoft Teams

Ci sono poche cose divertenti nelle chat come le risposte mediante GIF animate: un modo rapido e diretto per esprimere pareri, stati d’animo o semplici commenti. Se siete utilizzatori di Microsoft Teams, la chat di Microsoft che volente o nolente si è costretti ad usare per comunicare con parecchi clienti, è bene cominciate a rivedere l’aspetto divertente delle GIF animate, perché potrebbero essere veicolo per attacchi di reverse shell.

Pare impossibile, eppure come riporta ampiamente l’articolo di Bleeping Computer intitolato “GIFShell attack creates reverse shell using Microsoft Teams GIFs” è tutto molto reale, vedere per credere:

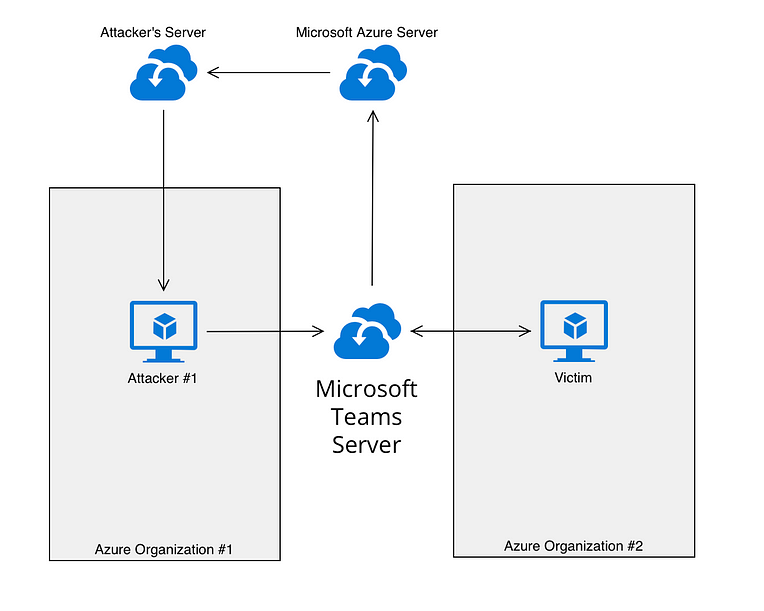

Il numero di tecniche di attacco utilizzate all’interno di GIFShell è davvero corposo, e sono ben riassunte in un altro articolo dell’utente Bobby Rauch che nell’articolo di medium.com fornisce anche questa immagine per descrivere il flusso seguito dall’attacco:

Va detto che l’aspetto più rilevante della vulnerabilità rimane il fatto che i contenuti malevoli sono (come mostra lo schema sopra) presenti su un server esterno, dal quale devono essere scaricati, ma la storia insegna come questo aspetto sia poco rilevante laddove il numero di utenze sia estremamente ampio (qualcuno è mai stato in war room popolate da decine, a volte centinaia di utenti?).

Altro aspetto da tenere in considerazione: visto che Teams supporta l’invio di GIF in HTML base64, l’inclusione di codice è parecchio semplice, ed il tutto viene agevolato dalla non esistenza di controlli sul contenuto delle GIF stesse.

A tutto questo si aggiunge la parte più inquietante della vulnerabilità, racchiusa in un’affermazione riportata nell’articolo:

This entire attack chain and related insecure design elements/vulnerabilities, were reported to Microsoft in May and June of 2022, however after 85 days of review, the reports did not meet their “bar for servicing” despite this being “great research”.

L’intera catena di attacco e i relativi elementi/vulnerabilità di progettazione non sicuri sono stati segnalati a Microsoft a maggio e giugno 2022, tuttavia dopo 85 giorni di revisione, i rapporti non hanno giustificato l’impiego di forze per una soluzione, a dispetto del fatto che questa sia “un’ottima ricerca”.

Quindi il grado di rischio rappresentato da questa vulnerabilità è ritenuto sotto il livello di guardia, eppure, guardando altri video, il problema sembra quantomeno… Serio.

Lo direste mai che qui dentro:

C’è nascosto il comando whoami?

Da sempre appassionato del mondo open-source e di Linux nel 2009 ho fondato il portale Mia Mamma Usa Linux! per condividere articoli, notizie ed in generale tutto quello che riguarda il mondo del pinguino, con particolare attenzione alle tematiche di interoperabilità, HA e cloud.

E, sì, mia mamma usa Linux dal 2009.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.