Comandi di rete linux

ip

Ip comando è uno dei comandi di base di cui ogni amministratore avrà bisogno nel suo lavoro quotidiano, dalla configurazione di nuovi sistemi, al’assegnazione IP e alla risoluzione dei problemi dei sistemi esistenti. Può mostrare informazioni sull’indirizzo, manipolare il routing e visualizzare in rete vari dispositivi, interfacce e tunnel.

La sintassi è la seguente:

ip <OPTIONS> <OBJECT> <COMMAND>

L’OGGETTO è la parte più importante della sinossi, sono supportati i seguenti indirizzi (alcuni omessi per brevità):

- indirizzo – indirizzo di protocollo (IPv4 o IPv6) su un dispositivo.

- tunnel – tunnel su IP

- route – voce della tabella di routing

- regola – regola nel database delle politiche di routing

- vrf – gestisci i dispositivi di routing e inoltro virtuali

- xfrm – gestisce i criteri IPSec

Di seguito sono riportati alcuni casi d’uso comuni per il comando.

Per mostrare gli indirizzi IP assegnati a un’interfaccia sul tuo server:

ip address show

Per assegnare un IP a un’interfaccia, ad esempio, wlp3s0 (è la mia interfaccia che userò per gli esempi messi nell’ articolo):

ip address add 192.168.43.73/24 dev wlp3s0

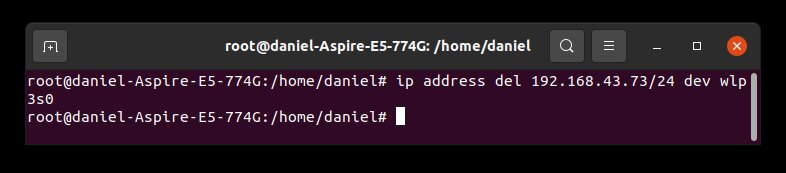

Per eliminare l’ interfaccia IP: ip address del 192.168.43.73/24 dev wlp3s0

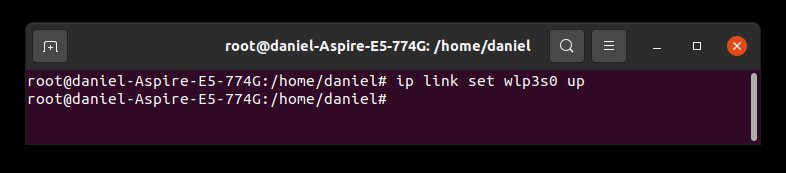

Modificare lo stato dell’interfaccia wlp3s0 portandola online:

ip link set wlp3s0 up

Modificare lo stato dell’interfaccia wlp3s0 portandola offline:

ip link set wlp3s0 down

Modificare lo stato dell’interfaccia MTU.

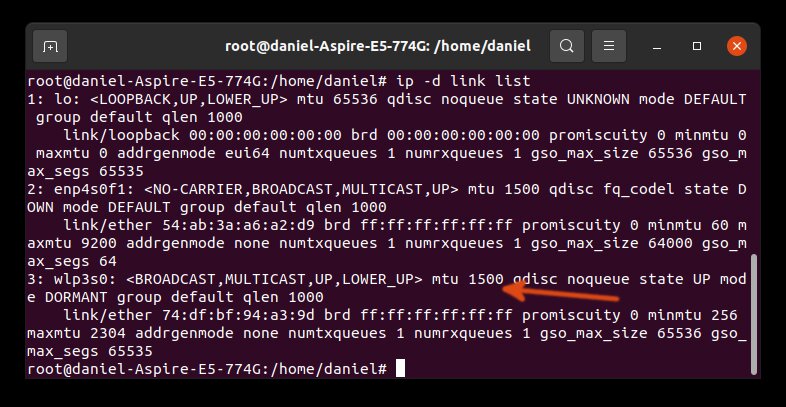

Come ottenere la dimensione MTU massima supportata per l’interfaccia?

Per ottenere la nostra unità massima di trasmissione:

ip -d link list

Il comando nel mio caso è il seguente:

ip link set wlp3s0 mtu 1500

Modifica lo stato dell’interfaccia abilitando la modalità promiscua:

ip link set wlp3s0 promisc on

Aggiungi un percorso predefinito (per tutti gli indirizzi) tramite il gateway locale 192.168.1.254 che può essere raggiunto sul dispositivo eth0:

ip route add default via 192.168.43.73 dev wlp3s0

Aggiungi una route a 192.168.1.0/24 tramite gateway a 192.168.43.73:

ip route add 192.168.1.0/24 via 192.168.43.73

Aggiungi un percorso a 192.168.1.0/24 che può essere raggiunto sul dispositivo wlp3s0:

ip route add 192.168.1.0/24 dev wlp3s0

Elimina la route per 192.168.1.0/24 tramite il gateway a 192.168.43.73:

ip route delete 192.168.1.0/24 via 192.168.43.73

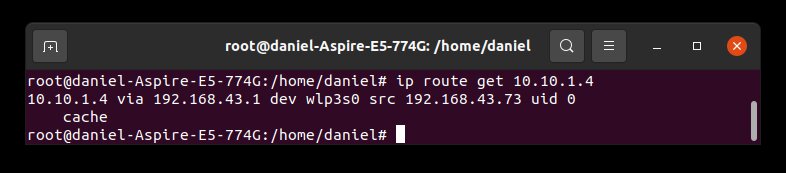

Visualizza il percorso effettuato per IP 10.10.1.4:

ip route get 10.10.1.4

Ifconfig

Ifconfig è un punto fermo nella cintura degli strumenti di molti amministratori di sistema per la configurazione e la risoluzione dei problemi delle reti. Da allora è stato sostituito da IP.

MTR

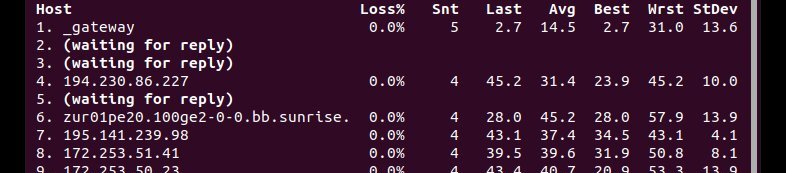

MTR (Matt’s traceroute) è un programma con un’interfaccia da riga di comando che funge da strumento di diagnostica e risoluzione dei problemi di rete. Combina le funzionalità dei comandi ping e traceroute. Proprio come un traceroute, mtr mostrerà il percorso da un computer a un host specificato. Fornisce molte statistiche su ogni hop, come il tempo di risposta e la percentuale. Con mtr, otterrai maggiori informazioni sul percorso e sarai in grado di vedere durante il percorso i problemi dei dispositivi. Se noti un improvviso aumento del tempo di risposta o una perdita di pacchetti, è ovvio che da qualche parte c’è un collegamento difettoso.

La sintassi del comando:

mtr <options> hostname/IP

Diamo un’occhiata ad alcuni casi d’uso comuni.

Mtr di base mostra le statistiche, incluso ogni hop (nomi host) con tempo e perdita%:

mtr google.com

Per ripristinale la precedente interfaccia digitate: CTRL+C

Aggiungendo la lettera -b vedremo indirizzi IP e i nomi host:

mtr -b google.com

Imposta il numero di ping che desideri inviare:

mtr -c 10 google.com

Ottieni un report del risultato del comando:

mtr -r -c 10 google.com > mtr-command-google-output

oppure:

mtr -rw -c 10 google.com > mtr-command-google-output

Tcpdump

Tcpdump è progettato per catturare e visualizzare pacchetti.

Puoi installare tcpdump con:

sudo apt-get install tcpdump

Controlla la versione installata e gli aiuti che puoi avere:

tcpdump –help

tcpdump –version

Prima di iniziare qualsiasi acquisizione, devi sapere quali interfacce tcpdump possono essere utilizzate. In questo caso dovrai usare sudo o avere accesso come amministratore:

tcpdump -D

- wlp3s0

- lo (Loopback)

- any

- enp4s0f1

- bluetooth-monitor

- nfqueue

- bluetooth0

Se vuoi acquisire traffico su wlp3s0, puoi avviarlo con tcpdump -i eth0un output di esempio:

tcpdump -i wlp3s0

- tcpdump -i wlp3s0 -c 10

Cattura il traffico da e verso un host

Puoi filtrare il traffico proveniente da un host specifico. Ad esempio, per trovare il traffico proveniente e diretto a 8.8.8.8, utilizzate il comando:

tcpdump -i wlp3s0 -c 10 host 8.8.8.8

Per il traffico proveniente da 8.8.8.8, utilizzate:

tcpdump -i wlp3s0 src host 8.8.8.8

Per il traffico in uscita verso 8.8.8.8, utilizzate:

tcpdump -i wlp3s0 dst host 8.8.8.8

Cattura il traffico da e verso una rete

Puoi anche acquisire il traffico da e verso una rete specifica con:

tcpdump -i wlp3s0 net 10.1.0.0 mask 255.255.255.0

oppure:

tcpdump -i wlp3s0 net 10.1.0.0/24

Puoi anche filtrare in base all’origine o alla destinazione.

In base alla fonte (traffico proveniente da):

tcpdump -i wlp3s0 src net 10.1.0.0/24

In base alla destinazione (traffico diretto a):

tcpdump -i wlp3s0 dst net 10.1.0.0/24

Cattura il traffico da e verso i numeri di porta

Cattura solo il traffico della porta 53 DNS:

tcpdump -i wlp3s0 port 53

Per un ospite specifico:

tcpdump -i wlp3s0 host 8.8.8.8 and port 53

Per acquisire solo il traffico HTTPS:

tcpdump -i wlp3s0 -c 10 host www.google.com and port 443

Per acquisire tutte le porte eccetto le porte 80 e 25:

tcpdump -i wlp3s0 port not 53 and not 25

Netstat

Netstat è uno strumento per la stampa di connessioni di rete, tabelle routing, statistiche di interfaccia, connessioni mascherate e appartenenze multicast. Questa utility fa parte del pacchetto net-tool, così com’è ifconfig. Nel nuovo pacchetto iproute2, lo strumento viene utilizzato per raggiungere gli stessi obiettivi.

Se netstat non viene trovato sul tuo sistema, installalo con questo comando:

apt install net-tools

L’utilizzo principale di netstatè senza parametri:

Per un utilizzo avanzato, espandi il netstat con le opzioni:

netstat <options>

Oppure elenca le opzioni una per una:

netstat <option 1> <option 2> <option 3>

Per elencare tutte le porte e le connessioni indipendentemente dal loro stato o protocollo, usa:

netstat -a

Elenca tutte le porte TCP eseguendo:

netstat -at

Elenca tutte le porte UDP con:

netstat -au

Per restituire un elenco di sole porte in ascolto per tutti i protocolli, utilizzate:

netstat -l

Elenca tutte le porte TCP in ascolto con:

netstat -lt

Restituisci solo le porte UDP in ascolto eseguendo:

netstat -lu

Per elencare le porte di ascolto UNIX, usa:

netstat -lx

Visualizza le statistiche per tutte le porte indipendentemente dal protocollo con:

netstat -s

Elenca le statistiche solo per le porte TCP con:

netstat -st

Per visualizzare le connessioni TCP con il nome PID/programma elencato, utilizzate:

netstat -tp

Per trovare un processo che utilizza un determinato numero di porta, eseguire:

netstat -an | grep ‘:<port number>’

Nslookup

Utilizzate nslookup per interrogare i server dei nomi Internet in modo interattivo. Usalo per eseguire query DNS e ricevere nomi di dominio o indirizzi IP o qualsiasi altro record DNS specifico.

Considera i seguenti esempi comuni.

Per trovare il record A di un dominio:

nslookup example.com

Per controllare i record NS di un dominio:

nslookup -type=ns example.com

Per trovare i record MX responsabili dello scambio di email:

nslookup -query=mx example.com

Per trovare tutti i record DNS disponibili di un dominio:

nslookup -type=any example.com

Per verificare l’utilizzo di un server DNS specifico (in questo caso, interrogare utilizzando il nameserver specifico ns1.nsexample.com):

nslookup example.com ns1.nsexample.com

Il controllo dei record DNS A per vedere gli IP di un dominio è una pratica comune, ma a volte è necessario verificare se un indirizzo IP è correlato a un dominio specifico. A tal fine, è necessaria una ricerca DNS inversa:

nslookup 10.20.30.40

Ping

Ping è uno strumento che verifica la connettività a livello IP a un altro computer TCP/IP inviando messaggi di richiesta Echo ICMP (Internet Control Message Protocol). Viene visualizzata la ricezione dei messaggi di risposta Echo corrispondenti, insieme ai tempi di andata e ritorno. Ping è il comando TCP/IP principale utilizzato per risolvere i problemi di connettività, raggiungibilità e risoluzione dei nomi.

I pingcomandi semplici richiedono un solo parametro: il nome host o l’indirizzo IP dell’host che si desidera verificare. Un semplice pingesempio è proprio come di seguito:

ping google.com

Interrompiamo ping premendo CTRL+C altrimenti, non lo farà finché non lo fermi. Dopo ogni ping, visualizzeremo un report riepilogativo con le seguenti informazioni:

Min: tempo minimo necessario per ottenere una risposta dal’ host a cui è stato eseguito il ping dalla tua parte.

Avg: tempo medio necessario per ottenere una risposta dal’ host a cui è stato eseguito il ping dalla tua parte.

Max: tempo massimo necessario per ottenere una risposta dall’host a cui è stato eseguito il ping dalla tua parte.

Inoltre, vedrai TTL, che sta per Time To Live. Ping utilizza un valore TTL numerico per tentare di raggiungere un determinato computer host tramite il percorso del percorso. Questo è anche noto come limite di hop.

Normalmente, quando si esegue un semplice ping senza passare parametri aggiuntivi, Linux lo ospiterà per un tempo infinito. Se vuoi un ping su host dieci volte, usa il seguente comando:

ping -c 10 google.com

Usa l’opzione -qper visualizzare solo il riepilogo delle statistiche:

ping -c 10 google.com

Sui sistemi con più interfacce, possiamo specificare l’interfaccia da utilizzare per ping. Se il sistema ha sia eth0 che eth1 e voglio usare ping eth0:

ping -I eth0 google.com

Oppure utilizzare l’indirizzo sull’interfaccia, assumendo l’interfaccia come 10.233.201.45 come IP:

ping -I 10.233.201.45 google.com

Puoi anche specificare la versione IP come v4 o v6:

ping -4 google.com ping -6 google.com

Host di destinazione non raggiungibile

La migliore ragione possibile è che non esiste un percorso dal sistema host locale e all’host di destinazione desiderato, oppure un router remoto segnala che non ha un percorso verso l’host di destinazione.

Tempo scaduto per la richiestacomandi-di-rete-linux

Questo risultato significa che nessun messaggio di risposta Echo è stato ricevuto entro il tempo predefinito di un secondo o il tempo impostato durante il ping di quell’host. Ciò può essere dovuto a diverse cause; le più comuni includono la congestione della rete, il fallimento della richiesta ARP, il filtraggio dei pacchetti/firewall, ecc.

Articoli Correlati:

riavviare-il-networking-in-debian-linux

Virtual-Private-Network

mosaic-ncsa-browser-web-grafico

Trovi questo tutorial utile? Condividi con i tuoi amici per tenerlo in vita.

Sii il primo a commentare, apprezzo i tuoi suggerimenti. Per ulteriori domande potete commentare qui sotto.

Fonte: https://linuxiano.altervista.org/2021/12/comandi-di-rete-linux/

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.

![[GUIDA] Passare da una versione di Java all’altra con SDKMAN! 9 [GUIDA] Passare da una versione di Java all’altra con SDKMAN](;https://www.lffl.org/wp-content/uploads/2020/07/sdkman-java-1.jpg)