Drovorub, il nuovo malware per Linux made in Russia

In questo documento, risultato della collaborazione tra NSA americana e FBI, si evidenzia una nuova minaccia per il pinguino. Drovorub è un toolset di malware, creato da un gruppo di spionaggio informatico russo, in grado di infettare i sistemi GNU/Linux.

Drovorub “taglialegna”, il coltellino svizzero dei malware per GNU/Linux

Secondo il documento rilasciato dalle agenzie americane, Drovorub sarebbe un malware di stato, realizzato dall’unità militare sovietica numero 26165 della Russian General Staff Main Intelligence Directorate (GRU) 85th Main SpecialService Center (GtsSS). Consente di effettuare molte operazioni di cracking avanzato, come il furto di dati o il controllo remoto del computer della vittima, ed è estremamente complesso da scovare all’interno del sistema.

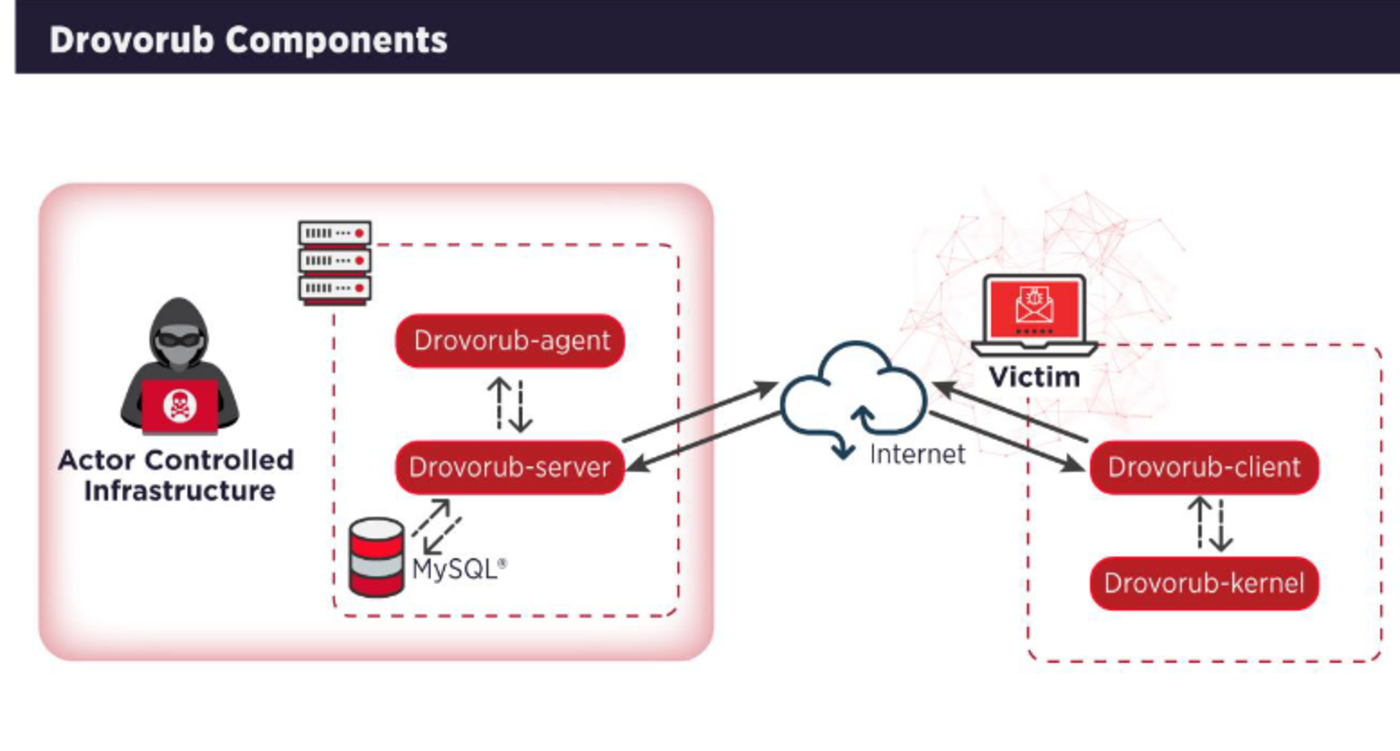

Drovorub può essere considerato come un aggregato di quattro componenti, ognuno con funzionalità specifiche e molto avanzate. Questi tool indipendenti, tra l’altro, sono in grado di scambiarsi dati sotto forma di Json via WebsSocket. In particolare i macro componenti sono:

Drovorub può essere considerato come un aggregato di quattro componenti, ognuno con funzionalità specifiche e molto avanzate. Questi tool indipendenti, tra l’altro, sono in grado di scambiarsi dati sotto forma di Json via WebsSocket. In particolare i macro componenti sono:

- Drovorub-client, per creare la comunicazione diretta con l’infrastruttura controllata dagli hacker;

- Drovorub-kernel module, il rootkit vero e proprio;

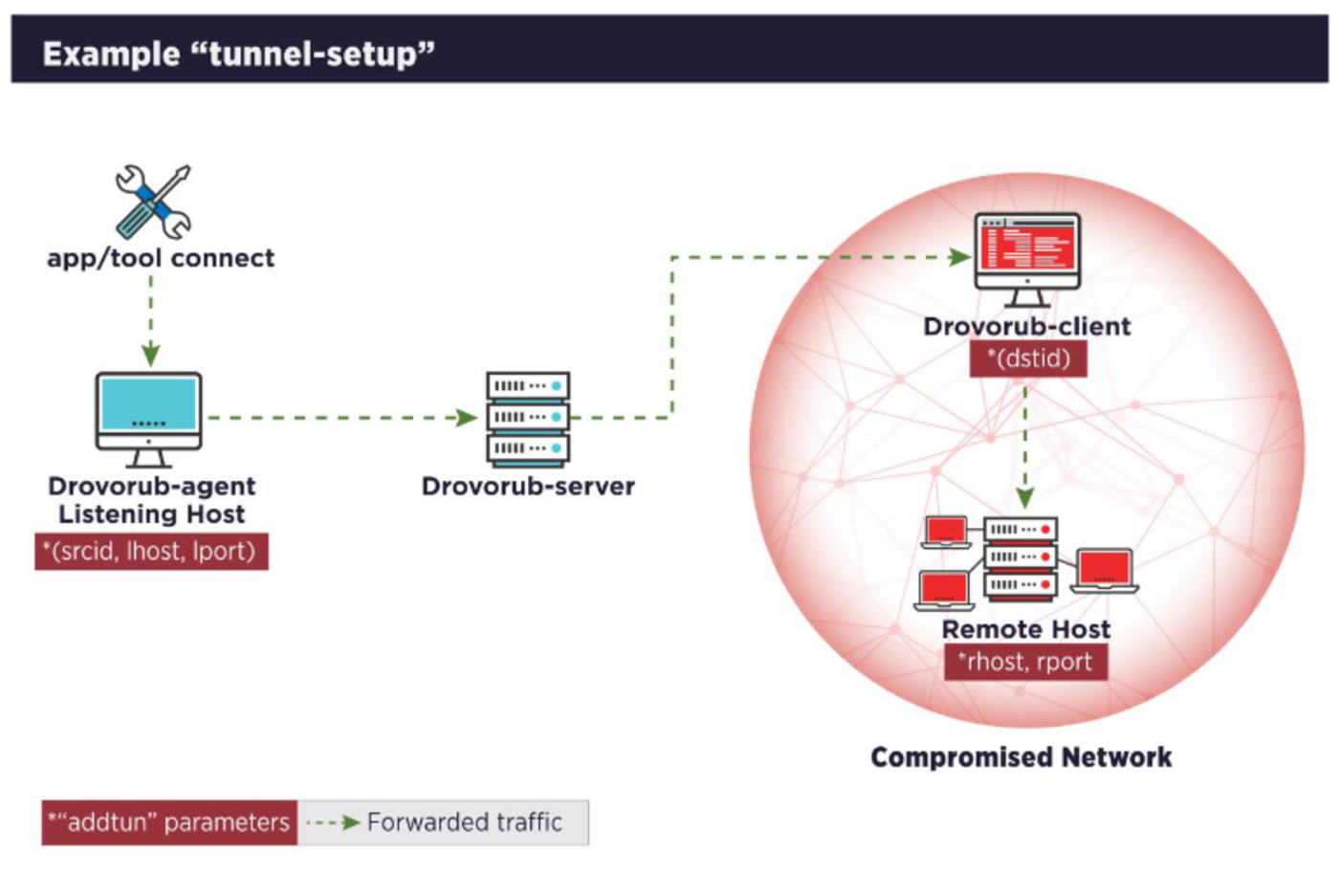

- Drovorub-agent, un tool per il trasferimento dei file e il port forwarding del traffico di rete;

- Drovorub-server, per permettere il coordinamento e controllo del tutto.

Le mitigazioni da adottare

Il documento della NSA esplica, in maniera dettagliata, quali sono le azioni da porre in essere per mitigare la minaccia. In particolare è importante aggiornare il kernel Linux alla versione 3.7 o successiva. A partire da questa release, infatti, è stata introdotta una patch per introdurre le firme digitali dei moduli del kernel, impedendo così l’esecuzione dei moduli non firmati. Si richiede, quindi, anche l’attivazione dell’UEFI Secure Boot, per le ragioni di cui vi ho già parlato qui. Questa operazione, tra l’altro, comporta l’esclusione di molte distribuzioni non compatibili, sopratutto nelle versioni più datate.

In aggiunta, è stato pubblicato anche questo documento da parte di McAfee, che evidenzia altre best practice da tener presente, ulteriori rispetto a quelle suggerite dalle fonti governative americane. Le principali regole da seguire sono:

- Eseguire una scansione periodica per identificare rootkit, backdoor ed altri possibili exploit. I tool suggeriti sono Chrootkit e Rkhunter;

- Abilitare SELinux;

- Controllare l’accesso alle API;

- Rimuovere il software non utilizzato, disabilitare i servizi superflui;

- Fare un backup del proprio sistema.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Fonte: https://www.lffl.org/2020/08/drovorub-malware-spionaggio-russo.html

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.