[Guida] CPU Intel: ecco come disattivare le patch per Meltdown e Spectre

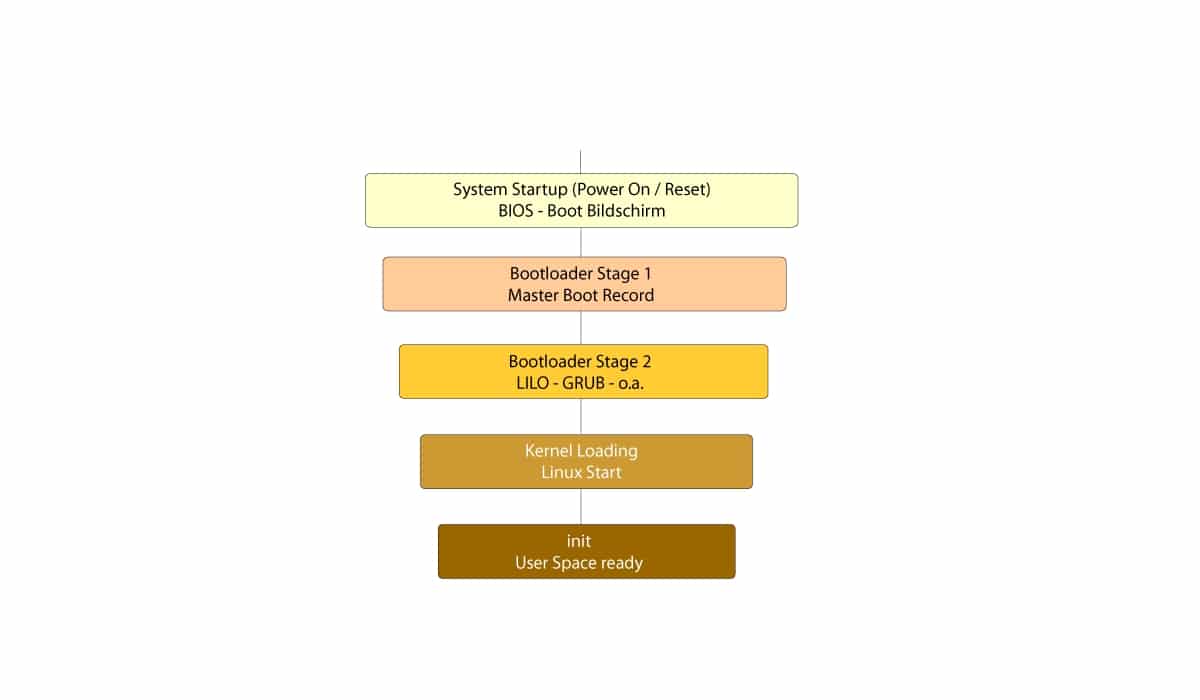

In passato abbiamo parlato a più riprese delle falle Meltdown, Spectre e delle relative varianti. Oggi vediamo come disabilitare le patch prodotte da Intel con una semplicissima modifica al file di configurazione Grub.

Processori Intel: disabilitiamo le patch di sicurezza

Come spiegato in questo articolo queste patch vanno a impattare enormemente sulle performance originali delle CPU Intel. Indipendentemente dalla vostra propensione al rischio, consiglio vivamente di seguire questa guida solo se si ha piena consapevolezza nell’utilizzo del sistema operativo. Usate il vostro PC solo per giocare e non volete rinunciare alle performance? Questo è un tipico caso in cui è possibile rinunciare alle patch a costo di essere esposti a queste vulnerabilità.

![[Guida] CPU Intel: ecco come disattivare le patch per Meltdown e Spectre 1 intel grub patch meltdown spectre](https://www.lffl.org/wp-content/uploads/2020/04/intel-grub.png)

Come primo step dobbiamo scoprire quale versione del kernel Linux stiamo utilizzando. Per farlo basta ricordarci di questa guida. Digitiamo quindi nel terminale:

cat /proc/version

Adesso, dovremo seguire una via separata in base alla versione che abbiamo sulla nostra distribuzione. Se stiamo utilizzando la versione 5.1.13 o successive, e ci troviamo su una Debian o derivate, bisogna editare il file di configurazione di Grub che troveremo al seguente indirizzo:

sudo nano /etc/default/grub

Se invece siamo su CentOS o RedHat, dovremo utilizzare il path /etc/sysconfig/grub. Modifichiamo poi questa stringa e salviamo:

GRUB_CMDLINE_LINUX="mitigations=off"

Dopo aver controllato la versione del kernel in uso, se ci accorgiamo che stiamo piuttosto utilizzando una versione di Linux precedente alla 5.1.13, dobbiamo modificare la configurazione di Grub come segue:

GRUB_CMDLINE_LINUX="noibrs noibpb nopti nospectre_v2 nospectre_v1 l1tf=off nospec_store_bypass_disable no_stf_barrier mds=off tsx=on tsx_async_abort=off mitigations=off"

Successivamente, per rendere effettivo il ripristino delle performance dei processori Intel, aggiorniamo e riavviamo il sistema con i seguenti comandi:

sudo update-grub // su Debian e derivate sudo grub2-mkconfig // su RedHat e derivate sudo reboot

Controlliamo se le patch per Meltdown e Spectre sono disabilitate

Per essere certi che la modifica è andata a buon fine, una volta riavviato il sistema, utilizziamo un tool che esegue per noi questo controllo. Sulle distro Debian based, per installarlo diamo il seguente comando:

sudo apt install spectre-meltdown-checker

Su RedHat e derivate invece:

sudo yum install epel-release sudo yum install spectre-meltdown-checker sudo dnf install spectre-meltdown-checker //specifico per Fedora

Richiamiamo poi da terminale il comando con i privilegi di amministratore. Se l’output sarà come il seguente, avremo eseguito la modifica con successo, e quindi ripristinato le performance del nostro processore Intel:

[...] > STATUS: VULNERABLE (Vulnerable: __user pointer sanitization and usercopy barriers only; no swapgs barriers) [...] > STATUS: VULNERABLE (IBRS+IBPB or retpoline+IBPB is needed to mitigate the vulnerability) [...] > STATUS: VULNERABLE (PTI is needed to mitigate the vulnerability)

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Fonte: https://www.lffl.org/2020/04/disabilitare-patch-meltdown-spectre-cpu-intel-linux.html

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.

![[Guida] CPU Intel: ecco come disattivare le patch per Meltdown e Spectre 2 sharing-caring-1](https://www.lffl.org/wp-content/uploads/2018/02/xsharing-caring-1.png.pagespeed.ic.Cg9L3fUfLV.png)