Linux, grave bug in ‘sudo’: Canonical annuncia patch per Ubuntu

Nelle scorse ore è stata scoperta una grave vulnerabilità in sudo. Il comando sudo permette di eseguire comandi come amministratore di sistema su distribuzioni GNU/Linux. Non a caso sudo significa Super User DO.

L’utility è rientra nella cerchia delle più importanti in assoluto in ambiente Linux. La falla (CVE-2019-14287) è stata scoperta da Joe Vennix di Apple Information Security e consente ad un malintenzionato l’esecuzione di codice arbitrario come root pur non essendo affatto amministratore di sistema.

Il bug riguarda tutte le release di sudo precedenti alla 1.8.28 che è stata rilasciata ieri.

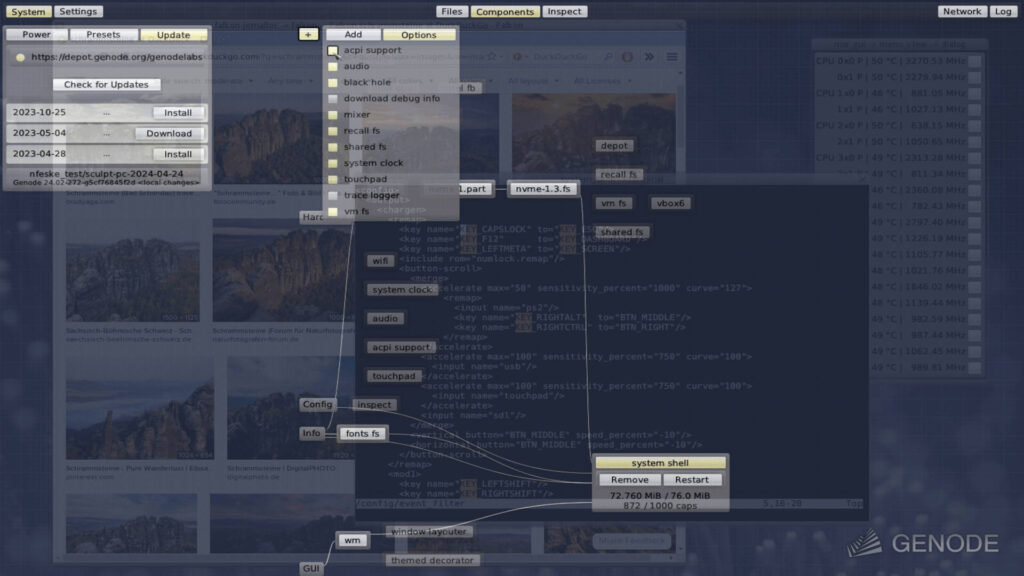

Bug in sudo

La separazione dei privilegi tra utenti normali e utenti root è un importante misura di sicurezza adottata in Linux. L’amministratore di sistema può configurare un file che stabilisca delle precise regole per l’esecuzione dei comandi da parte dei vari utenti.

In uno scenario in cui un utente A è stato abilitato ad eseguire uno o più specifici comandi, attraverso la modifica del file sudoers, la vulnerabilità permette ad A di bypassare le policy di sicurezza e prendere il pieno controllo del sistema come root.

Per farlo è sufficiente impostare lo user ID a -1 o a 4294967295. Questo perché la funzione che converte l’ID utente nel suo nome utente tratta erroneamente -1 o il suo equivalente unsigned 4294967295, come 0, che è sempre l’ID utente dell’utente root.

L’attacco può essere portato avanti in uno scenario di utilizzo non usuale del file di configurazione sudoers quindi questo va a limitare ampiamente il problema. Tuttavia l’aggiornamento di sudo all’ultima release disponibile è caldamente consigliato.

Canonical patcha Ubuntu

Canonical ha già rilasciato un fix urgente per il pacchetto sudo. Le versioni di Ubuntu che hanno già ricevuto l’update sono Ubuntu 16.04 LTS, 18.04 LTS, 19.04 e 19.10.

Per aggiornare è necessario dare il seguente comando:

sudo apt upgrade

Ovviamenate prima si corregge e meglio è!

Fonte: https://www.lffl.org/2019/10/linux-grave-bug-in-sudo.html

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.