Sicurezza in Wi-Fi: ciò che c’è da sapere per difendersi

Sono trascorsi ormai diversi anni da quando nelle case degli utenti sono arrivati i comodi router o Access Point Wi-Fi.

Si tratta, come vi abbiamo già raccontato, di dispositivi in grado di collegarsi ad Internet e diffondere il segnale tramite una connessione senza fili, così da poter essere utilizzato da più persone contemporaneamente.

Da subito, tuttavia, ci hanno insegnato che una chiave di rete forte e ben strutturata è fondamentale per tenere al sicuro la propria rete, sebbene in scenari un attimino più complessi di una connessione casalinga potrebbe non bastare.

Ma per quale motivo si dovrebbe proteggere un collegamento a Internet tramite router o Access Point?

Il primo che viene in mente è che i malintenzionati possano “sfruttare” la connessione stessa per far danni in rete senza prendersene responsabilità; spesso, però, il motivo è tutt’altro: più dispositivi sono connessi ad una rete Wi-Fi più circolano dati, quindi l’accesso non autorizzato ad una rete privata può portare di fatto ad una fuga di essi.

In che modo ve lo spieghiamo noi: di seguito potrete trovare una lista delle tipologie di attacco più utilizzate, con tanto di soluzione (a volte parziale) per evitare che avvengano.

Anche questa volta eviteremo di scendere nei dettagli per rendere la lettura più scorrevole e piacevole: vi invitiamo, se voleste approfondire, a consultare le numerose risorse disponibili in rete.

Nota: se siete poco pratici della terminologia vi consigliamo di dare un’occhiata al nostro glossario prima di procedere con la lettura.

Spoofing da hotspot sconosciuti

Girando in strada, spesso ci si imbatte in connessioni Wi-Fi “ingenuamente” non protette pronte per essere utilizzate dal primo che capita.

Sebbene spesso ciò sia evidente segnale di distrazione da parte del proprietario della rete, può capitare che un hotspot apparentemente gratuito e senza protezione da password sia stato invece creato appositamente per rubare i dati di chi vi si collega.

In gergo la pratica di spiare ciò che circola su una rete si chiama “spoofing” ed uno scenario del genere è tutt’altro che insolito.

Soluzione: evitare di collegarsi a hotspot Wi-Fi gratuiti a meno che non se ne conosca la provenienza.

Spoofing dell’indirizzo MAC

Questa pratica torna utile soprattutto in ambito aziendale: purtroppo nelle reti convenzionali l’indirizzo fisico dei dispositivi – il MAC, appunto – viene trasmesso in chiaro.

Ciò significa che un utente malintenzionato può spiarlo monitorando la rete (spoofing) ed appropriarsene, usarlo sul suo dispositivo e “fingersi” il vero possessore di quell’indirizzo MAC.

Ciò rappresenta un pericolo sia per quanto riguarda i privilegi, sia nel caso in cui il router sia impostato per non richiedere la password e/o associare automaticamente un indirizzo IP a determinati MAC.

Soluzione: non utilizzare accessi privilegiati filtrati per indirizzi MAC e fare in modo che anche i dispositivi apparentemente fidati debbano inserire una chiave di rete per accedere.

Man in the middle (MiTM – uomo nel mezzo)

Come il nome stesso lascia intendere, questo tipo di attacco in questo contesto (gli attacchi MiTM sono diffusi in praticamente tutti i settori) prevede che un dispositivo veicolato da un malintenzionato si ponga nel mezzo tra chi utilizza la connessione e l’AP che la ospita.

Questo tipo di attacco, nella più semplice delle sue varianti, si svolge nel modo seguente:

- il malintenzionato “maschera” un computer preparato ad-hoc – solitamente con doppia scheda Wi-Fi – dandogli le sembianze dell’AP bersaglio;

- la prima scheda offrirà una connessione simile a quella del bersaglio, la seconda invece farà da scanner per visualizzare gli indirizzi MAC dei computer collegati all’AP bersaglio;

- a questo punto, sfruttando delle vulnerabilità, il malintenzionato manda una serie di pacchetti che inducono (o cercano di indurre) i computer collegati alla vera rete a disconnettersi;

- a questo punto il malintenzionato rende visibile la rete fasulla preparata in precedenza, del tutto simile alla rete originale, mettendosi di fatto nel mezzo;

- esiste quindi la probabilità che i computer disconnessi dalla rete vera tentino di connettersi alla rete falsa (ma quasi identica), inviando su di essa la chiave di rete – che verrà intercettata dal malintenzionato;

- in tal modo, se la chiave di rete non è abbastanza sicura, il malintenzionato potrà decifrarla, appropriarsene ed entrare senza permesso nella vera rete.

Questo era uno dei metodi, ad esempio, per rubare le chiavi di rete quando era in voga la cifratura WEP, poiché l’algoritmo alla base era insicuro e la chiave facilmente decifrabile.

Soluzione: utilizzare una chiave di rete sicura (possibilmente WPA2) e, eventualmente, evitare la trasmissione del nome della propria rete (renderla nascosta).

DoS

DoS sta per denial-of-service e, di fatto, questo tipo di attacco impedisce agli apparati di rete di fare il loro dovere.

Di norma, per provocare un DoS il malintenzionato bombarda l’Access Point bersaglio con una serie di dati – che possono essere messaggi di connessione avvenuta, di connessione fallita, comandi o quant’altro.

Ciò di fatto può intasare l’Access Point e quindi la rete, impedendo a chiunque di accedervi e, nel peggiore dei casi, provocando un crash.

Visto così un attacco DoS può essere “soltanto” fastidioso ma può essere molto utile per permettere ai criminali di studiare come i dispositivi si comportano quando la rete ritorna attiva, osservando quindi le tecniche di recupero e mettendolo nella possibilità di trovare debolezze e vulnerabilità da sfruttare per l’attacco vero e proprio.

Magari un bel man in the middle.

Soluzione: utilizzare il firewall (presente purtroppo solo nel router) per impedire il sovraccarico di pacchetti e/o rendere nascosta la propria rete.

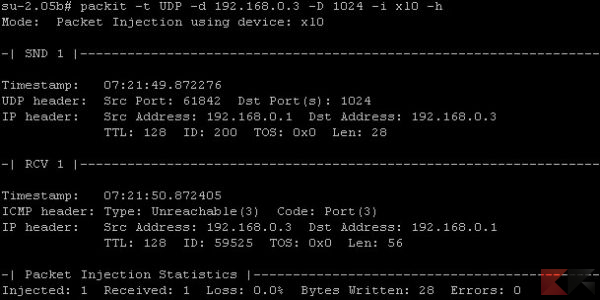

Network Injection

Si tratta di un DoS un po’ particolare, poiché i pacchetti inviati sono dei comandi, spesso poco conosciuti o malformati, mirati a danneggiare l’apparato di rete (router o AP) sfruttandone le vulnerabilità.

L’obiettivo dei network injection è quello di rendere materialmente inutilizzabile la rete costringendo chi la gestisce a riprogrammare l’apparato utilizzato.

Soluzione (parziale): rendere nascosta la rete impedendo l’invio del nome.

La nostra avventura non è comunque finita qui: visitando questo link potrete scoprire la nostra serie di articoli a tema!

L’articolo Sicurezza in Wi-Fi: ciò che c’è da sapere per difendersi appare per la prima volta su Chimera Revo – News, guide e recensioni sul Mondo della tecnologia.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.