Steam Stealer, i malware che fanno tremare i gamer di Valve

Il settore del gaming è – e probabilmente resterà – uno dei settori più remunerativi in assoluto del mondo della tecnologia: con un valore stimato di cento milioni di dollari, l’ecosistema dei giochi fa vivere sviluppatori, produttori ed in generale tutti coloro che partecipano alla nascita (ed alla crescita) di titoli e piattaforme.

C’è però un attore sgradito, un danno collaterale già noto in altri scenari che, purtroppo, ha imparato col tempo ad approfittare a suo vantaggio anche di questo business: il cyber criminale. A tal proposito, uno studio di Kaspersky va ad analizzare quella che dovrebbe essere famiglia di malware più temuta dai giocatori della arcinota piattaforma Steam: lo Steam Stealer.

Un sito web clonato

L’obiettivo dei malware di questa famiglia è principalmente quello di insinuarsi nei PC dei gamer e rubare le credenziali degli ignari utenti Steam, al fine di rivenderli nel mercato nero ad un costo che si aggira intorno ai 15 dollari.

Secondo i dati Steam, ogni mese circa 77000 account vengono rubati e sfruttati: stando a quanto dichiarano Santiago Pontiroli di Kaspersky ed il ricercatore indipendente Bart P., i primi sospettati di questo sfruttamento illecito sono proprio gli Steam Stealer.

La coppia di ricercatori crede che il malware sia stato originariamente sviluppato da cyber criminali di lingua russa, come per altro suggerito dalle molte tracce trovate in numerosi forum underground dedicati ai malware.

Steam Stealer opera secondo un modello di business malware-as-a-service: è possibile acquistarlo in diverse versioni, con caratteristiche distintive, aggiornamenti gratuiti, manuali utente, consigli di distribuzione personalizzati e altro ancora. Ed è proprio il prezzo degli Steam Stealer a rappresentarne la pericolosità: il pacchetto completo, comprensivo di codice sorgente e manuali dettagliati, viene solitamente venduto online a non più di 30 dollari – contro la media dei 500 dollari di “soluzioni” simili.

Un prezzo purtroppo accessibile a molti, e che grazie al dettaglio della manualistica ed alla semplicità di creazione e personalizzazione diventa merce ambita non soltanto per i “navigati” ma soprattutto per i criminali in erba, anche non esperti di programmazione, che vengono messi nelle condizioni di confezionare e redistribuire malware mirati per il loro “pubblico” di vittime predestinate.

La community dei gamer è diventata un obiettivo estremamente allettante per i cyber criminali. Una chiara evoluzione delle tecniche usate per l’infezione e la diffusione, oltre alla crescente complessità dello stesso malware, ha portato a una crescita di questo genere di attività. Con le console per il gaming che aggiungono componenti sempre più potenti e con l’Internet of Things alle nostre porte, questo scenario sembra un gioco che continuerà ad essere giocato e che diventerà sempre più complesso.

Commenta Santiago Pontiroli, che continua

Noi di Kaspersky Lab speriamo che la nostra ricerca si sviluppi in un’investigazione continuativa in grado di portare il tanto necessario equilibrio all’ecosistema del gaming. La sicurezza non dovrebbe essere qualcosa a cui gli sviluppatori pensano in seguito, ma in una fase iniziale del processo di sviluppo del gioco. Crediamo che la cooperazione all’interno del settore possa aiutare a migliorare la situazione.

Una volta che il malware è all’interno del sistema della vittima, ruba l’intero set dei file di configurazione di Steam. Fatto ciò, localizza lo specifico file Steam KeyValue che contiene le credenziali dell’utente, oltre alle informazioni necessarie per il mantenimento della sessione utente. Una volta ottenute queste informazioni, i cyber-criminali possono controllare l’account utente.

A quel punto, questi ultimi possono non soltanto rivendere l’account per intero, ma anche appropriarsi degli item in possesso di ciascuna vittima per rivenderle – esistono item che, singolarmente, possono valere centinaia e centinaia di dollari.

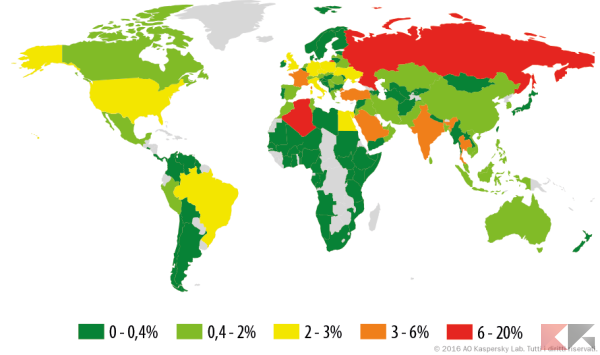

Gli esperti di Kaspersky Lab hanno scoperto quasi 1.200 sample diversi di Steam Stealer, che hanno attaccato decine di migliaia di utenti in tutto il mondo, specialmente in Russia e altri Paesi dell’Est Europa, dove la piattaforma di Steam è molto popolare.

La diffusione degli Steam Stealer avviene principalmente, ma non solo, tramite siti fasulli clonati che distribuiscono il malware o con un approccio di social engineering, che usa messaggi diretti inviati alla vittima. Se volete saperne di più sulle metodiche ingannevoli che i criminali utilizzano e su come evitare di caderne vittima, potrete consultare il nostro approfondimento.

L’articolo Steam Stealer, i malware che fanno tremare i gamer di Valve appare per la prima volta su Chimera Revo – News, guide e recensioni sul Mondo della tecnologia.

Se vuoi sostenerci, puoi farlo acquistando qualsiasi cosa dai diversi link di affiliazione che abbiamo nel nostro sito o partendo da qui oppure alcune di queste distribuzioni GNU/Linux che sono disponibili sul nostro negozio online, quelle mancanti possono essere comunque richieste, e su cui trovi anche PC, NAS e il ns ServerOne. Se ti senti generoso, puoi anche donarmi solo 1€ o più se vuoi con PayPal e aiutarmi a continuare a pubblicare più contenuti come questo. Grazie!

Hai dubbi o problemi? Ti aiutiamo noi!

Se vuoi rimanere sempre aggiornato, iscriviti al nostro canale Telegram.Se vuoi ricevere supporto per qualsiasi dubbio o problema, iscriviti alla nostra community Facebook o gruppo Telegram.

Cosa ne pensi? Fateci sapere i vostri pensieri nei commenti qui sotto.

Ti piace quello che leggi? Per favore condividilo con gli altri.